이번 주 스터디 범위:

[지금 무료] 기초부터 따라하는 디지털포렌식 | 훈지손 - 인프런

훈지손 | 기초부터 따라하는 디지털포렌식 강의입니다. 강의를 따라하다보면 "물 흐르듯, 자연스럽게" 실력이 늘어가는 강의를 추구합니다., 초보자 눈높이에 딱 맞춘, 원리를 이해하는 디지털

www.inflearn.com

이미지 인포 통해 운영체제를 식별해줌

1GB 정도여서 식별하는 데에 시간이 조금 걸림.

netscan: connections, sockets를 포함한 더 많은 기능

(Windows xp)

connections: "현재 연결된" TCP 통신에 대한 정보

sockets: 응답받기를 기다리고 있는 모든 프로토콜에 대한 socket 정보

cmdline: 프로세스가 실행될 때 인자값

cmdscan: 콘솔에 입력하는 값을 실제로 볼 수 있음

consoles: 콘솔 입력 & 출력 값을 실제로 볼 수 있음

Notepad++로 만든 파일들을 가져와준다.

(분석할 대상 파일의 순서대로 바꿔주었다.)

3번째 줄의 csrss.exe는 뭘까?

검색해보면 알 수 있다.

이 프로세스를 포함한 다른 exe 파일을 보겠다.

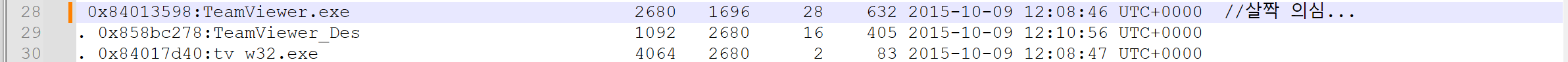

팀 뷰어와 관련된 악성 파일이 유포되었다는 최근 이슈가 있음에 따라, 살짝 의심된다고 표시를 해둔다.

이외에 다른 의심되는 파일들을 표시해두었다.

pslist 를 통해, 의심되는 파일들의 실행 순서를 확인해보자.

pslist에서 의심되는 파일 중 시간 순서상 가장 먼저 있었던 OUTLOOK.EXE 파일 옆에 표시를 해둔다.

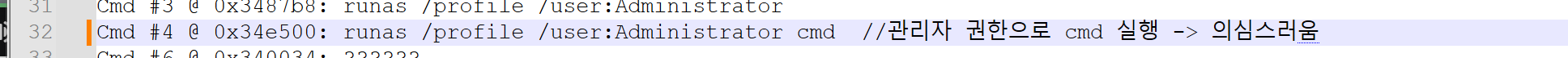

cmdline에서는 프로세스가 실행될 때 인자값을 볼 수 있다.

cmdline 파일에서 tv_w32.exe에서 hooks 명령어를 사용하는 부분이 의심스러워서 일단 표시해두었다.

따라서 메모리덤프를 진행할 예정이다.

메모리 덤프 완료

cmdscan.log 에서 발견한 의심스러운 정

여기도... 의심스러움

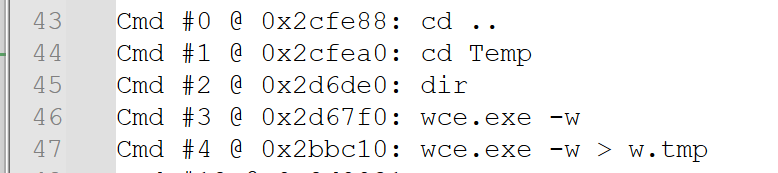

Temp 디렉도리 안에 생성된 의심스러운 파일을 찾아보기로 한다.

<지금 할 것들 체크하기>

- OUTLOOK.EXE 확인

- TeamViewer.exe 확인

- C:\Windows\Temp\wce.exe, w.tmp 확인

filescan.log에서 확인하기

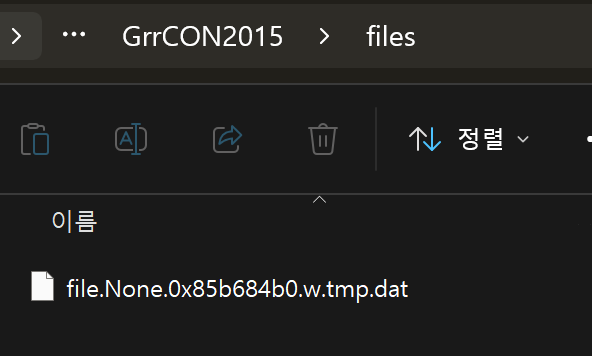

위치를 확인했으니, 추출을 해보도록 한다.

생성 완료

완료.

w.tmp를 만든 명령어를 확인해보면 txt 파일일 것으로 예측할 수 있다.

따라서 notepad++로 열어준다.

w.tmp는 관리자 계정의 아이디와 비밀번호임을 기록한 것임을 알 수 있고,

wce.exe는 따라서 악성 프로그램임을 추측할 수 있다.

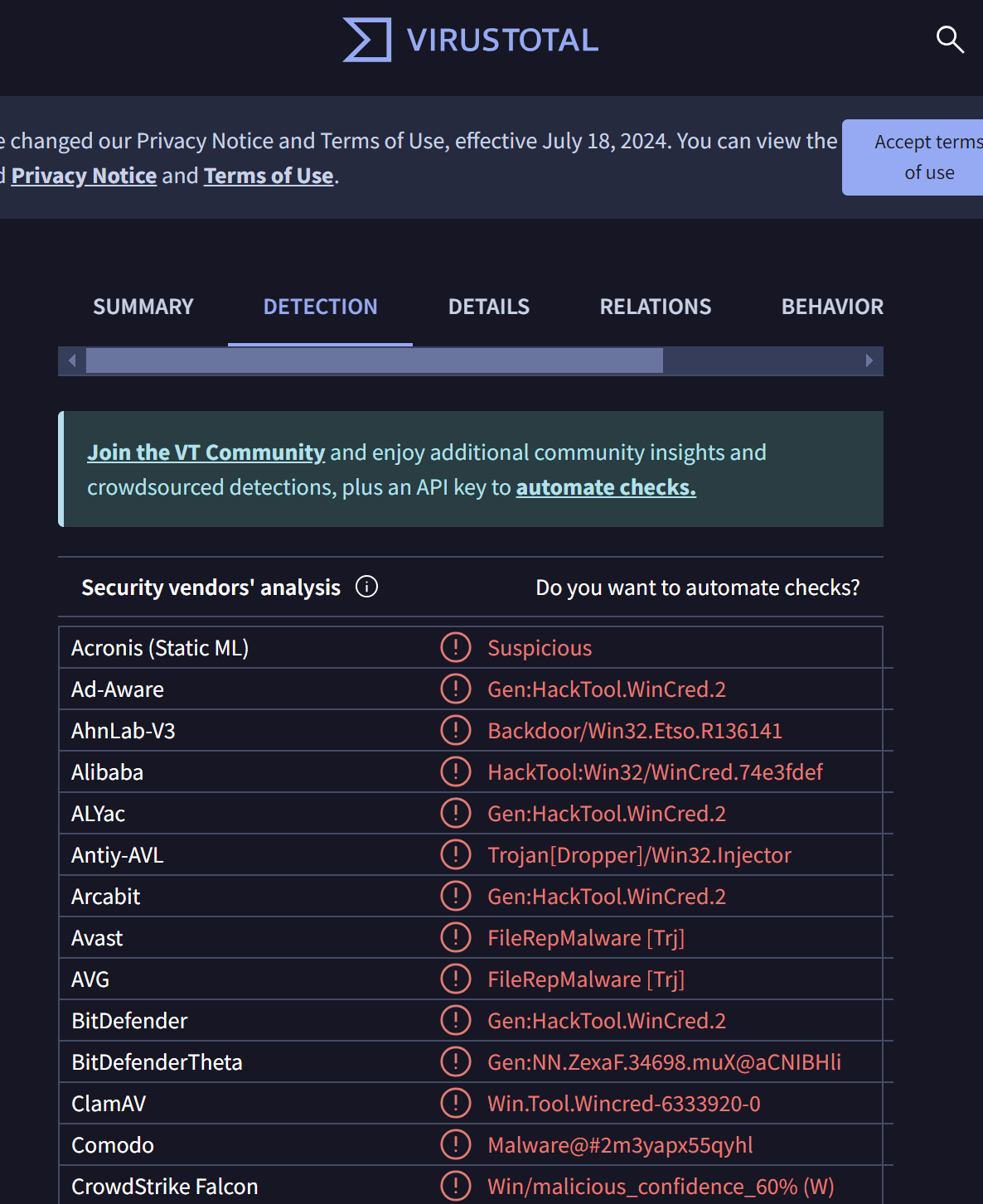

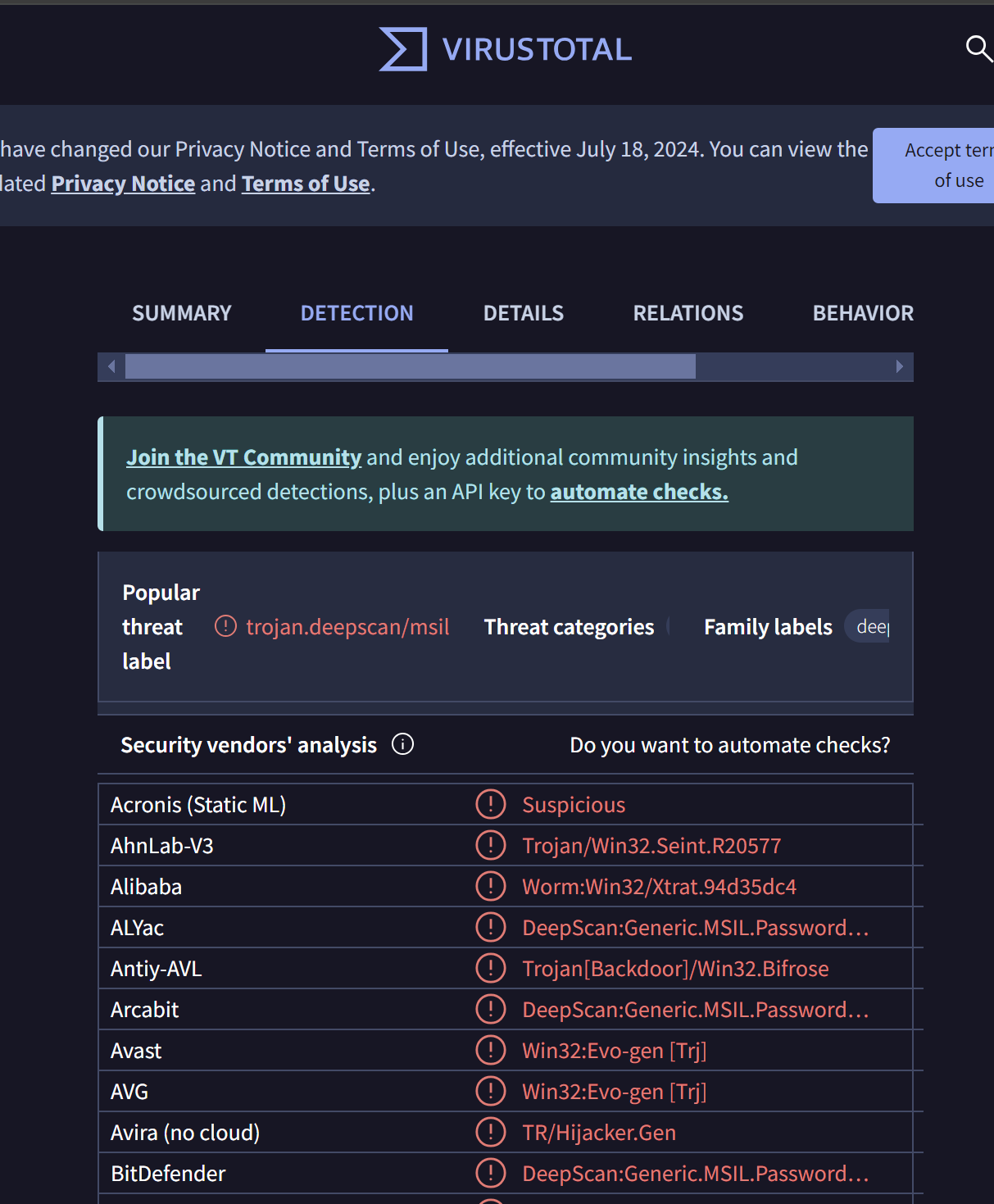

바이러스 토탈에서 검색해본 결과 악성 프로그램임을 알 수 있다.

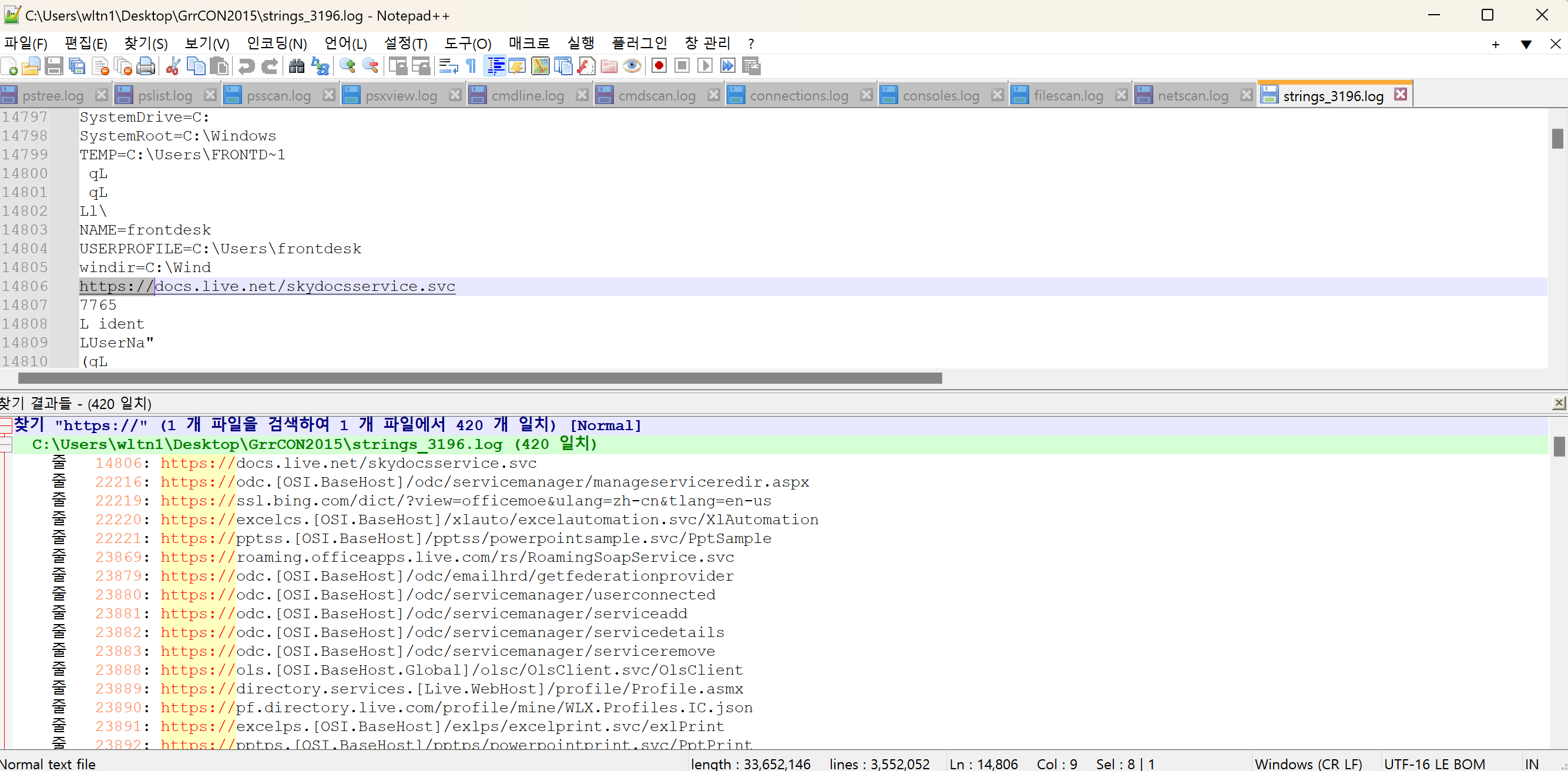

이제 wce.exe가 어떤 경로에서 왔는지 찾아보도록 한다.

netscan.log 파일에서 의심스러운 mstsc.exe 파일의 IP주소를 확인한다.

10.1.1.21

iexplore.exe와 TeamView.exe 의 주소도 수상해보인다고 한다.

----

OUTLOOK.EXE -> 메일 관련 프로그램 -> 메모리덤프를 하면 메일의 원본이 보일 것이다.

tv_w32.exe.dat 분석 결과 악성 코드가 한 개 발견되어서 애매한 것으로... -> TeamViewer 애매

iexplore.exe 를 메모리 덤프해보겠다.

강의에서 찾은 파일이 보이지 않는다...

<meta http-equiv="Content-Type" content="text/html; charset=utf-8"><div dir="ltr">Hello Mr. Wellick,<div><br></div><div>In order to provide the best service, in the most secure manner, AllSafe has recently updated our remote VPN software. Please download the update from the link below.</div><div><br></div><div><a href="http://180.76.254.120/AnyConnectInstaller.exe">http://180.76.254.120/AnyConnectInstaller.exe</a></div><div><br></div><div>If you have any questions please don't hesitate to contact IT support.</div><div><br></div><div>Thanks and have a great day!</div><div>AllSafe IT Support Desk</div></div>4

이러한 내용의 피싱 메일임을 알 수 있었다.

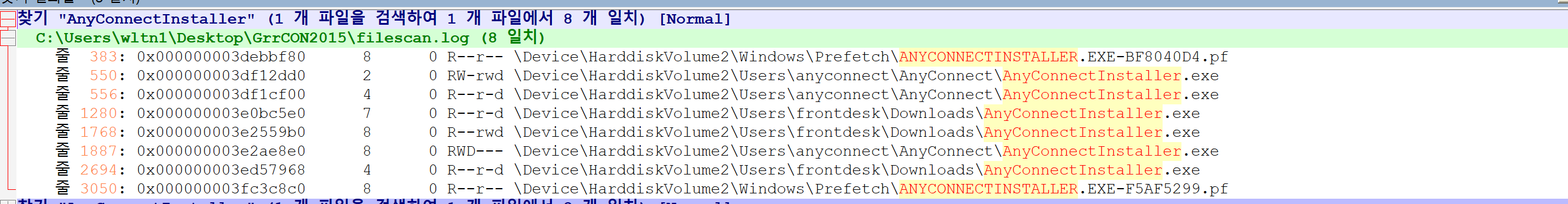

AnyConnectInstaller.exe

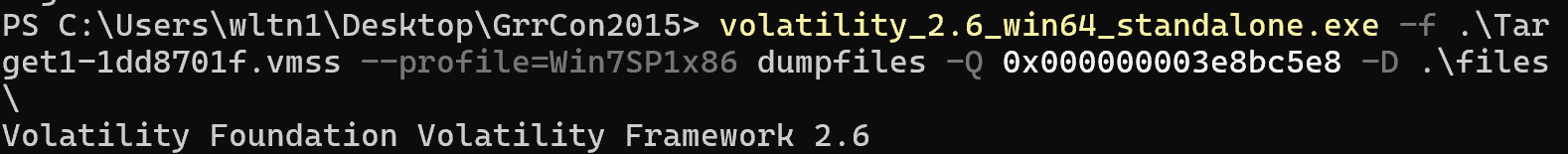

이 파일이 의심되므로, filescan에서 찾아보도록 한다.

-n 옵션을 주어야 이름이 붙어져서 보기 편함

AnyConnectInstaller.exe을 메모리 덤프하여 바이러스 토탈에 검사해본 결과 악성 코드가 다수 포함된 것을 확인할 수 있었다.

아웃룩 메일 -> AnyConnectInstaller.exe -> wce.exe w.tmp(관리자 패스워드) -> mstsc.exe

의 경로를 추측할 수 있다.

GrrCon2015 정리

운영체제 식별

- Win7SP1X86

프로세스 검색

- Teamviewer 관련 프로세스 (tv_w32.exe)

- explorer 하위 프로세스 (mstsc.exe, OUTLOOK.exe)

- 인터넷 익스플로러 (iexplorer.exe, cmd.exe)

네트워크 분석

- 공격자 IP: 180.76.254.120:22

- PID: 2996(iexplorer.exe)

CMD 분석

- cmdline -> tv_w32.exe 의심됨 -> 조사해보니 정상 프로세스

- cmdscan, consoles -> 악성 실행파일 발견 (wce.exe)

파일 분석

- wce.exe: 관리자 계정을 포함하여 패스워드를 가져오는 실행파일

- w.tmp: wce.exe의 실행 결과로 출력된 파일

- AnyConnextInsteller.exe: 아웃룩 메일로부터 출력된 실행파일

프로세스 세부 분석

- 아웃룩.exe 의 메모리 덤프로부터 피싱 메일 발견 (Hello Mr. Wellick ...)

+AnyConnextInsteller.exe 의 URL 확보

- iexplorer.exe 메모리 덤프로부터 공격의 흔적 발견

- Teamviewer 관련 프로세스는 정상 프로세스로 판단

침입 경로

- Outlook 피싱 메일을 통해 AnyConnectInstaller.exe 다운로드를 유도

악성 행위

- AnyConnextInsteller.exe 실행파일 발견

- iexplorer.exe 내부에서도 공격의 흔적 발견

- wce.exe를 통해 관리자 패스워드를 가져오고 w.tmp 파일로 저장함

추가 공격

- mstsc를 이용한 추가 공격 예상...

'Security 정보보안 > Forensics' 카테고리의 다른 글

| 7주차_디지털포렌식 스터디 (0) | 2024.05.22 |

|---|---|

| 6주차_디지털 포렌식 스터디 (0) | 2024.05.15 |

| [디지털 포렌식 스터디] 4주차 (0) | 2024.05.08 |

| [디지털 포렌식 스터디] 3주차 (1) | 2024.04.03 |

| [디지털 포렌식 스터디] 1주차 (1) | 2024.03.27 |